|

|

Technika

|

|

|---|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2013.12.17 :: LINK :: Amerykańska korporacja Google kupiła Boston Dynamics – przedsiębiorstwo rozwijające liczne dwu- i czteronogie roboty kroczące.

Google kupiło przedsiębiorstwo 13 grudnia za nieujawnioną kwotę. To już ósma firma zajmująca się robotyką pozyskana w ostatnim czasie przez twórców słynnej wyszukiwarki internetowej. Google stworzyło dział korporacji skupiony na tworzeniu robotów, którego siedziby mieszczą się w Stanach Zjednoczonych i Japonii, niezależną od ośrodka badawczego Google X (Balony komunikacyjne Google :: LINK :: Bsl przeciw kłusownikom :: LINK :: ).

Obecnie Boston Dynamics realizuje kilka projektów dla Agencji Zaawansowanych Projektów Obronnych (DARPA), łącznie z podpisanym w 2013 na 10,8 mln USD (32,8 mln zł). Google oświadczyło, że nie zamierza w swoim imieniu ubiegać się o zlecenia przemysłu obronnego, ale zawarte do tej pory umowy będą honorowane.

Założona w 1992 w Waltham w stanie Massachusetts Boston Dynamics specjalizuje się w opracowaniu robotów kroczących. Od połowy pierwszej dekady XXI wieku współpracuje z amerykańską DARPA (Defense Advance Research Project Agency :: LINK :: :: LINK :: ), za której fundusze opracowany był słynny, czworonożny BigDog. W 2013 pokazano jego zaawansowany model z umieszczonym w przedniej części manipulatorem z chwytakiem, zdolnym podnosić do 23 kg.

W 2009 DARPA i Korpus Piechoty Morskiej (USMC) wyłożyły 33 mln USD (100 mln zł) na rozwój jego dopracowanej, wojskowej odmiany LS3 (Legged Squad Support System). Integratorem jest Boston Dynamics, w projekt zaangażowane są też Carnegie Mellon, Jet Propulsion Laboratory, Bell Helicopter, AAI Corporation i Woodward HRT.

LS3 to dynamicznie stabilna (wyposażona w układy żyroskopowe) maszyna krocząca, zaprojektowana do noszenia do 180 kg wyposażenia drużyny piechoty na dystansie 32 km przez 24 h bez tankowania. Ma ona odciążyć żołnierza, mającego obecnie na sobie średnio 65 kg sprzętu. LS3 ma być autonomicznym robotem transportowym, samodzielnie podążającym za wybranym z plutonu przewodnikiem, w terenie nieosiągalnym dla pojazdów kołowych, w każdych warunkach klimatycznych, nawet w wysokim śniegu. Robot napędzanym 1-cylindrowym 15-konnym silnikiem, wyposażony jest w układy żyroskopów laserowych i cztery kamery, dające stereoskopowy obraz pozwalający na ocenę odległości do przedmiotów.

W 2012 wojsko odebrało dwa demonstratory technologii LS3, które są obecnie intensywnie testowane. Osiemnastomiesięczny program prób ma zakończyć się w 2014. LS3 są 10 razy cichsze, szybsze (osiągają prędkość maksymalną do 11,3 km/h) i bardziej zaawansowane, niż pierwowzór, m.in. zdolne do autonomicznego poruszania się w lesie. Zakłada się, że w 2014 roboty Alpha Dog – jeszcze bardziej dopracowane modele LS3 – trafią do pierwszej kompanii USMC w 2014. Szacunkowy koszt jednego robota to 100 tys. USD (303,5 tys. zł).

W 2012 Boston Dynamics stworzył najszybszego do tej pory robota czteronożnego rozwijającego prędkość 45 km/h – Cheetah/WildCat. Również i rozwój tego urządzenia finansowała DARPA z myślą o opracowaniu systemów rozpoznawczych.

Boston Dynamics stworzył na zlecenie DARPA demonstrator niewielkiego, czterokołowego robota SandFlea. Wyróżnia go niezwykła właściwość – jest zdolny do wykonywania do 25 skoków na wysokość ponad 9 m na jednym naładowaniu baterii / Filmy: Boston Dynamics

Podobnie z myślą o rozpoznaniu Boston Dynamics stworzył na zlecenie DARPA demonstrator niewielkiego, czterokołowego robota SandFlea o masie 5 kg. Choć z wyglądu podobny jest do innych urządzeń tego typu, to jednak wyróżnia go niezwykła właściwość – jest zdolny do wykonywania do 25 skoków na wysokość ponad 9 m na jednym naładowaniu baterii. Umieszczony w środku żyroskop stabilizuje SandFlea podczas skoku, co pozwala na prowadzenie niezakłóconej obserwacji za pomocą kamery. Robot ma być pozyskany dla US Army w ramach zakupów REF (Rapid Equipping Force).

Innym zleceniem wojskowym DARPA dla Boston Dynamics było opracowanie dwunożnego, humanidalnego robota kroczącego Atlas.

Dwunożny kroczący Atlas

Big Dog do w lesie

Big Dog na pustyni

SandFlea - Pchła Piaskowa

Jak widać Google to po prostu firma militarna.

............................................

Wto Gru 17, 2013 11:52 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.01.13 :: LINK :: "Co to jest Stuxnet :: LINK :: , powinieneś pamiętać jeszcze Watsonie, to taki bardzo wyrafinowany kombajn wirusów, którym niezwyciężona demokracja rozwaliła przed kilku laty irański program atomowy. Od tego czasu okazało się, że powstała cała rodzina stuxpopodobnych, niewykrywalnych wirusów, zdolnych się propagować między właściwie wszystkimi systemami, nawet bez łączności elektronicznej (sieć kablowa i radiowa ethernet, wifi), przez np. karty dźwiękowe i mikrofon (czyli drogą dźwiękową). Nie dość tego, istnieją wiarygodne doniesienia, że stuxnet użyto w Fuckushimie. Stąd zainteresowanie Rosjan (oni pierwsi odkryli stuxneta w działaniu) i poniższa prezentacja. Sterowniki przemysłowe Scada Siemensa, bo te były celem stuxneta, są dziecinnie łatwe do przechwycenia, a siedzą we wszystkich instalacjach przemysłowych, z elektrowniami na czele. Rewelacje Snowdena przy tym to bajki dla przedszkolaków.

............................................

Wto Sty 14, 2014 11:16 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.01.18 HAARP :: LINK :: (ang. High Frequency Active Auroral Research Program) – program wojskowych badań naukowych prowadzonych wspólnie przez US Air Force, US Navy i DARPA, oraz budowany przez BAE Systems. Celem projektu jest, według słów jego twórców: "Zrozumienie, symulowanie i kontrola procesów zachodzących w jonosferze, które mogą mieć wpływ na działanie systemów komunikacji i nadzoru elektronicznego".

Główne centrum badawcze HAARP znajduje się niedaleko miejscowości Gakona na Alasce.

W projekcie bierze udział kilka mniejszych ośrodków w Platteville, w stanie Kolorado, Fairbanks na Alasce oraz Obserwatorium Arecibo w Portoryko.

Polscy Naukowcy o Systemie HAARP - Broni XXI Wieku

Poniżej przypominam stary wpis :

Starfish prime :: LINK :: "amerykański test bomby termojądrowej przeprowadzony na dużej wysokości (400km) 9 lipca 1962 roku, w ramach Operacji Fishbowl. (...)W wyniku wybuchu Starfish Prime powstał impuls elektromagnetyczny, który był znacznie większy niż się spodziewano - przyrządom pomiarowym zabrakło skali i nie można było uzyskać dokładnych pomiarów. Impuls elektromagnetyczny wywołał uszkodzenia urządzeń elektrycznych na Hawajach oddalonych o około 1445 km. "

Niektórzy naukowcy dowodzą, że "dziura ozonowa" :: LINK :: może mieć m.in. związek z stratosferycznymi testami jądrowymi. Sugerują również ich długofalowy związek ze współcześnie obserwowanymi anomaliami klimatycznymi. Mogłoby się zatem okazać, że proekologiczna polityka Waszyngtonu to nic innego jak próba odwrócenia uwagi od faktycznych przyczyn tych anomalii, jak raz pojawiających się dopiero w ostatnim półwieczu...

............................................

Nie Sty 19, 2014 12:28 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.03.29 :: LINK :: Film Maxa Kolonko - MaxTV documentary pt. "Star Wars" czyli rzecz o amerykańskim systemie obrony antybalistycznej.

Fort Greely :: LINK :: is a census-designated place (CDP :: LINK :: obszar niemunicypalny - wkraach anglosaskich jednostka bez własnej administracji a więc bez praw miejskich) in Southeast Fairbanks Census Area, Alaska, United States. It is home to the Fort Greely military installation. At the 2010 census the population was 539.(...)

Army Nuclear Power Program

Because of its remote location, Fort Greely was chosen as one of the first US military posts to have a compact, nuclear power reactor to generate heat and electricity, under the auspices of the Army Nuclear Power Program. A nuclear power plant, designated the SM-1A was flown-in and installed between 1960–62, and was based on the Army's first prototype reactor, the SM-1 at Fort Belvoir, Virginia. SM-1A pressurized-water reactor reached initial criticality on 13 March 1962, and was shut down in 1972: the reactor core was removed and sent to the Savannah River nuclear site.

............................................

Nie Mar 30, 2014 11:41 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.04.16 :: LINK :: "Gigant internetowy Google Inc. kupił producenta dronów Titan Aerospace do wsparcia swoich opracowań w sferze internetu bezprzewodowego.

Titan Aerospace specjalizuje się w tworzeniu samolotów bezzałogowych na baterie słoneczne. Google zamierza nawiązać ścisłą współpracę spółki ze swoim Project Loon, który pracuje nad stworzeniem latających balonów.

Wcześniej media poinformowały, że kupienie Titanu rozważał Facebook, jednak serwis społecznościowy wybrał innego producenta aparatów bezzałogowych Ascent, którego, jak twierdzą źródła, kupił za 20 mln dolarów. Przedstawiciel Google odmówił podania kwoty transakcji z Titan Aerospace."

To dla tych, którzy dalej myślą, że Google nie jest korporacją militarną i nie ma nic wspólnego z CIA czy NSA...

............................................

Sro Kwi 16, 2014 11:23 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.05.22 :: LINK :: "Program opracowania koncepcji ultraszybkiego rakietowego samolotu pasażerskiego przez DLR ruszył w 2005. Od tamtego czasu optymalizowane są koncepcje przyszłego systemu transportowego dużych prędkości i dalekiego zasięgu.

Najnowsza wersja projektu, której makietę zaprezentowano na ILA 2014, jest dwustopniowym samolotem z napędem rakietowym zasilanym paliwem ciekłym. Samolot, lub raczej orbiter pasażerski, jest posadowiony na większym nosicielu, który pozwala wystartować i wznieść się na wysokość przelotową – choć właściwszym jest określenie: orbitę przelotową – przelot odbywałby się bowiem na wysokości 70 km. Tam następowałoby oddzielenie orbitera. Podróż orbiterem odbywałaby się z prędkością Ma7, ale zespół orbitera z nosicielem mógłby się rozpędzać do Ma14.

Prace studialne zakładają stworzenie w pierwszym etapie orbitera o pojemności 100 pasażerów, który wykonywałby loty na dystansie do 12 500 km (np. Dubaj - Denver) lub 9200 km (loty transpacyficzne). Koncepcja zakłada także opracowanie wersji pozwalającej na loty o długości 17 000 km (np. Europa – Australia) – jednak w tym ostatnim przypadku liczba pasażerów byłaby ograniczona do 50. W zależności od opisanej kategorii zasięgu SpaceLiner wykorzystywałby różne rodzaje orbiterów i nosicieli.

SpaceLiner umożliwiałby podróż z Europy do Australii trwającą 90 min., a do Kalifornii 60 min."

Chwileczkę... z tego co wiem, francusko-brytyjski projekt naddźwiękowego samolotu pasażerskiego pt. Concorde :: LINK :: rozkraczył się z powodów finansowych właśnie. "Loty nie były rentowne, samoloty były przeważnie zapełnione w 50%, co w maju 1980 roku zmusiło linie Braniff do rezygnacji z bycia jedynym amerykańskim operatorem Concorde'a" i dalej "10 kwietnia 2003 roku Air France i British Airways jednocześnie ogłosiły wycofanie Concorde'a ze służby do końca roku. Wśród wymienianych powodów była niska liczba pasażerów po katastrofie z 25 lipca 2000 roku, spadek natężenia ruchu lotniczego spowodowany atakami z 11 września oraz rosnące koszty obsługi."

Mówiąc wprost nie było i nadal nie ma technologii umożliwiającej osiągnięcia rentowności dla ultraszybkich samolotów pasażerskich, ergo projekt musi być przeznaczony do celów wojskowych.

............................................

Czw Maj 22, 2014 11:00 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.06.10 :: LINK :: :: LINK :: "Program, który przekonał naukowców, że jest 13-letnim chłopcem, jako pierwsza maszyna w historii przeszedł test Turinga. Zawsze uważano, że będzie to przełom w rozwoju sztucznej inteligencji. Czy czeka nas rewolucja AI?

Alan Turing uważał, że – kiedy jakiś komputer zda jego test – będzie można powiedzieć, że zaczął myśleć.

Test polega na tym, że maszyna odpowiada na pytania ludzi w sesjach po pięć minut na osobę. Jeśli zmyli 30 proc. interlokutorów, że jest człowiekiem, oznacza to, że jej odpowiedzi są na tyle nieprzewidywalne, że nie mogły zostać z góry zaprogramowane i są wynikiem samodzielnego myślenia urządzenia.

Udało się to zrobić programowi „Eugene Goostman”, który powstał w Rosji. Odpowiadał na pytania członków londyńskiego Royal Society i konkurował z innymi czterema programami. Tylko on osiągnął sukces: przekonał do swojej ludzkiej tożsamości 33 proc. rozmówców. Test zorganizował Uniwersytet Reading. [Programiści to Władimir Weslow i Ukrainiec Jewgienij Demczenko - admin]

Już wcześniej inne komputery miały dokonać czegoś podobnego, za każdym razem okazywało się jednak, że test nie był przeprowadzony tak, jak powinien, np. wcześniej znano zagadnienia, o jakie będą pytać testerzy.

Eugene Goostman został stworzony po to, aby udawać 13-latka z ukraińskiej Odessy. – Chodzi o to, żeby mógł twierdzić, że wie wszystko, ale jednocześnie nie wiedzieć wielu rzeczy – mówi Władimir Weselow, jeden z twórców. – Sporo czasu spędziliśmy nad tworzeniem charakteru i wiarygodnej osobowości.

W internecie jest dostępna wersja Goostmana z 2001 roku. Każdy może z nią porozmawiać. – Łatwo poszło. Nic szczególnego – skomentowała sukces młodszego programu.

Jednak sukces Eugena rodzi sporo pytań, w tym te o przyszłość elektroniki. – Nie ma bardziej kontrowersyjnego i ikonicznego kamienia milowego niż Test Turinga – mówi prof. Kevin Warwick z University of Reading. – Komputer, który potrafi udać, że jest kimś innym, to pobudka dla cyberprzestępców – dodaje.

Specjaliści jednak uspokajają. Test Alana Turinga powstał w 1950 roku. Turing starał się wskazać moment, kiedy maszyny nabiorą zdolności do samodzielnego myślenia. Powinna go zdać maszyna, która „podrobi” władającego biegle angielskim dorosłego. Rosjanie ułatwili sobie zadanie, bo Eugene ani nie jest „dorosły”, ani nie mówi dobrze po angielsku. Mamy też do czynienia z programem komputerowym, którym kierują konkretne skrypty, a nie całą maszyną. – Eugene nie myśli w sensie kognitywnym – oceniają specjaliści z portalu io9. Specjaliści uspokajają jednak, że i w tym wypadku nie mieliśmy do czynienia z pełną wersją testu Turinga.

Czy zatem wkraczamy właśnie w nową erę? Poczekamy, zobaczymy.

............................................

Czw Cze 12, 2014 6:45 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.07.05 Podsłuch idealny :: LINK :: "Najdoskonalsze urządzenie podsłuchowe praktycznie każdy ma w swojej kieszeni. To telefon komórkowy (w 2008r. było ich w Polsce zarejestrowanych 44mln). W tym wpisie chciałbym przybliżyć państwu trochę temat, nad którym z reguły nikt się nie zastanawia.

Będzie trochę zagadnień technicznych, ale uważam tę wiedzę za niezbędną, by zrozumieć, jak to wszystko naprawdę działa i jak tę wiedzę wykorzystać. Jeśli będzie pozytywny odzew, w kolejnych wpisach postaram się przybliżyć zagadnienia wiązane z monitoringiem mediów elektronicznych, standardowych (m.in. dokumentów papierowych), technologią chipów RFID, oraz technologiami “nie-śmiercionośnej” kontroli tłumów.

Przejdźmy jednak do meritum

W obecnej chwili jednym a najbardziej rozpowszechnionych narzędzi komunikacyjnych jest wynalazek Grahama Bell’a (choć niektórzy się spierają, czy nie był to wynalazek rosyjskiego wynalazcy Elishy Gray’a, który de’facto wymyślił telefon przed Bell’em, na co są dokumenty, lecz patent Bell’a złożony został wcześniej, co przeważyło w procesach sądowych). Dzisiejszy aparat telefoniczny bardzo różni się od tego wynalezionego przez Bell’a czy Grey’a, od tamtej pory nastąpił znaczący skok technologiczny. Obecnie najbardziej rozpowszechnionym jest telefon komórkowy.

Trochę historii GSM

Wraz z wybuchem Drugiej Wojny Światowej pojawiło się zapotrzebowanie na systemy, które umożliwiałyby komunikację między jednostkami biorącymi udział w walkach. Bardzo szybko skonstruowano wiele odbiorników i nadajników służących komunikacji ruchomej, robiąc jednocześnie olbrzymie postępy w pracach nad ich funkcjonowaniem i budową. Pod koniec wojny większość statków, samolotów, a nawet czołgów wyposażona była w swoje własne systemy komunikacyjne. Radiowe urządzenia komunikacyjne zaczęły być produkowane na szeroką skalę. Tym samym otwarta została droga dla rozwoju prawdziwego rynku komunikacji ruchomej. Tuż po wojnie, w Stanach Zjednoczonych zaczęto z powodzeniem wprowadzać systemy ruchome do takich sektorów, jak: policja, straż pożarna, energetyka, sieci wodociągowe i gazowe oraz transport. W 1946 roku, w St. Louis, nastąpiło połączenie sieci telefonii ruchomej ze stałą siecią telefoniczną.

Szybko zorientowano się, że rozwiązanie korzystające z jednego nadajnika bardzo ogranicza pojemność systemu. Na potrzeby komunikacji ruchomej całego miasta można było wykorzystać zaledwie kilka kanałów. Zapotrzebowanie było znacznie większe, dlatego naukowcy bardzo szybko podjęli prace nad doskonalszymi rozwiązaniami. W końcu lat czterdziestych w laboratorium Bella pojawiła się koncepcja telefonii komórkowej. Nowe rozwiązanie pozwalało na zwiększenie pojemności systemu poprzez podział całości obszaru na mniejsze części zwane komórkami, które obsługiwane były przez nadajniki małej mocy.

Na obszarze podzielonym w ten sposób możliwe stało się wielokrotne wykorzystanie tej samej częstotliwości w różnych komórkach, a tym samym zwiększenie liczby obsługiwanych stacji. Niemożliwe było użycie tych samych częstotliwości w komórkach sąsiadujących ze sobą, gdyż prowadziło to do tzw. interferencji współkanałowych, które wywoływały zakłócenia i uniemożliwiały osiągnięcie wymaganej jakości usługi. Okazało się, że występowanie interferencji jest uzależnione nie od odległości między komórkami wykorzystującymi tą samą częstotliwość, a od stosunku odległości do promienia komórek. Ponieważ promień komórki zależy od mocy użytego nadajnika, stosunek odległości do promienia mógł być regulowany przez inżynierów systemu. Inżynierowie pracujący nad rozwojem sieci komórkowej, wiedząc, że zmniejszanie rozmiarów komórek prowadzi do zwiększania pojemności systemu, zakładali teoretycznie możliwość budowy sieci składającej się z kilku tysięcy komórek, która mogłaby obsługiwać nawet milion użytkowników. Budowa takiej sieci od samego początku byłaby niezmiernie kosztowna, dlatego zdecydowano się na konstrukcję systemu, dzieląc obszar na kilka dużych komórek, które z czasem miały być dzielone na coraz to mniejsze. Technika ta oferowała wiele korzyści, pozwalając na rozwój systemu w czasie i zwiększanie liczby użytkowników wraz ze wzrostem zainteresowania. W czasie prac nad nowym systemem pojawił się jeszcze jeden problem związany z przemieszczaniem się użytkowników z obszaru jednej komórki na obszar drugiej. Przy niewielkich rozmiarach komórek zmiany takie dokonywały się bardzo szybko, zwłaszcza w przypadku użytkowników korzystających ze środków transportu.

Aby przejście z jednej komórki do drugiej nie miało wpływu na ciągłość transmisji, opracowano technikę przełączania kanałów (ang. hand-off). System komórkowy miał być wyposażony w centralne urządzenie kontrolujące stan połączeń w sieci, a także w systemie komutacji przełączający połączenia na obszar działania innego nadajnika. Wymagało to opracowania jeszcze kilku technik kontrolujących aktualne położenie stacji ruchomej. Nie było z tym zbyt wiele problemów i w roku 1947 prace nad pierwszą propozycją systemu telefonii komórkowej zostały zakończone. Mimo że pierwsza propozycja telefonii komórkowej pojawiła się już w końcu lat czterdziestych, na uruchomienie pierwszych systemów musiano poczekać jeszcze około 3 lata. Utworzenie sprawnie działającej sieci komórkowej wymagało przydziału nowych częstotliwości, którą to decyzję podjęto w Stanach Zjednoczonych dopiero w latach sześćdziesiątych.

W 1976 w Nowym Jorku uruchomiono jeden system komórkowy umożliwiający jednoczesne obsłużenie 12 rozmów. Z tego “luksusu” korzystało wtedy 500 użytkowników, a kolejnych 3700 czekało na rejestracje. Pierwsza analogowa technologia komórkowa pojawiła się w latach 80-tych w Skandynawii. W nieco zmodernizowanej postaci działa on jeszcze dziś w polskiej analogowej sieci Centertel. Krok milowy postawiono w 1982 roku, kiedy w ramach europejskiego porozumienia CEPT utworzony zespół roboczy zwany Groupe Spéciale Mobile, co z francuskiego znaczy “zespół do spraw radiokomunikacji ruchomej”, w skrócie GSM. Celem tego zespołu miało być opracowanie standardu systemu komórkowego wspólnego dla całej Europy Zachodniej. Kiedy okazało się, że pojemność analogowych sieci komórkowych zaczęła się wyczerpywać, prace zespołu GSM nabrały rozmachu. Problem ten poruszono na spotkaniu przywódców krajów członkowskich Wspólnoty Europejskiej w grudniu 1986 roku. W efekcie rozmów zarezerwowano dwa przedziały częstotliwości w pasmie 900 MHz dla wyłącznego wykorzystania na mający w przyszłości powstać system radiokomunikacji ruchomej.

Następne lata to okres standaryzacji oraz wielu regulacji prawnych związanych z wprowadzeniem nowych systemów, które na szerszą skalę zaczęły się pojawiać w latach osiemdziesiątych. W Stanach Zjednoczonych był to system AMPS (ang. Advanced Mobile Phone Service), a w Europie: skandynawski system NMT (ang. Nordic Mobile Telephone System), europejska wersja AMPS nazwana TACS (ang. Total Access Communications System) oraz dwie mniej znane architektury: francuska R2000 i niemiecka C-450. Systemy te były systemami analogowymi i określa się je dzisiaj mianem systemów pierwszej generacji. Od chwili wprowadzenia, tempo, w jakim wzrastała ich popularność, było zaskoczeniem dla wielu ekspertów. W krótkim czasie z ich usług w samej tylko Europie korzystały setki tysięcy abonentów. Rosnąca bardzo szybko liczba użytkowników sprawiła, że pojemność systemów analogowych zaczęła się wyczerpywać już w latach osiemdziesiątych. Pojawiła się również potrzeba opracowania ogólnoeuropejskiego systemu komórkowego. Istniejące systemy pierwszej generacji działały zupełnie niezależnie od siebie, co uniemożliwiało komunikację między abonentami dwóch różnych systemów. Problem ograniczonej pojemności sieci analogowych, a także potrzeba istnienia systemu działającego na terenie całej Europy dały początek opracowaniom nowego systemu – GSM.

Do 1986 roku wiadomo już było, że mający powstać system będzie w pełni cyfrowy, gdyż jest on bardziej efektywny z racji wyższej jakości transmisji i możliwości wprowadzenia nowych usług. We wrześniu 1987 roku powołano do życia GSM Memorandum of Understanding (GSM MoU), organizacje zrzeszająca operatorów przyszłych systemów GSM. Celem GSM MoU była koordynacja prac standaryzacyjnych, planowanie wprowadzenia usług oraz opracowanie zasad taryfikacji i wzajemnych rozliczeń miedzy operatorami. W 1988 roku powołano do życia Europejski Instytut Standardów Telekomunikacyjnych (ETSI). Prace standaryzacyjne nad systemem GSM kontynuowano w ramach ETSI, a sam zespół GSM stał się jednym z zespołów roboczych ETSI. Skrótowi GSM nadano nowe znaczenie Global System for Mobile Communications, co znaczy “ogólnoświatowy system łączności bezprzewodowej”, co mało zwiastować ponadeuropejski zasięg systemu. Mimo że podstawowa wersja systemu – nazwanego GSM (ang. Global System for Mobile communications) była gotowa już w roku 1989, planowane wcześniej uruchomienie systemu opóźniło się. Przyczyną był brak opracowanych na czas testów homologacyjnych, służących do testowania elementów sieci GSM. Pierwszy system GSM został zaprezentowany na targach TELECOM w Genewie w październiku 1991 roku. W ciągu kilku miesięcy system wprowadzono w kilkudziesięciu krajach na czterech kontynentach czyniąc go najpopularniejszym systemem komórkowym na świecie. W 1990 roku na wniosek Wielkiej Brytanii opracowano zalecenia dla wersji systemu GSM pracującej w pasmie częstotliwości 1800 MHz, przeznaczonej dla gęsto zaludnionych obszarów miejskich. Pierwsze komercyjne systemy uruchomiono w roku 1992. Wersje te nazwano DCS 1800, a w 1997 roku nazwę zmieniono na GSM 1800.

Pierwsza wersja standardu GSM z 1990 roku umożliwiała korzystanie z podstawowych usług, czyli połączeń głosowych. Początkowa wersja standardu GSM z 1991 roku otrzymała nazwę GSM Faza 1. W 1995 roku zakończono prace nad Faza 2 standardu GSM. W Fazie 2 zakres oferowanych usług został znacznie poszerzony, wprowadzono także pewne usprawnienia związane z obsługa karty SIM. Zdefiniowano w niej też bardziej wydajny algorytm kodowania sygnałów mowy (którego złamanie nie jest już trudne). W drugiej połowie lat 90-tych ETSI stworzyło tzw. Faze 2+. Kolejnym krokiem była Faza 3 (3G). Obecnie w Japonii trwają prace nad wdrożeniem fazy 4 (4G).

Jakie informacje krążą w sieci GSM ?

Komórki – System GSM podzielony jest na komórki, obsługiwane przez stacje bazowe, popularnie zwane BTS’ami (Base Transceiver Station). Każda z nich ma przyporządkowany numer identyfikacyjny BSIC, który pozwala rozróżnić poszczególne komórki. Każda z nich ma dodatkowo przyporządkowany numer globalny CGI, który pozwala rozróżnić w ramach obszarów (komórki grupowane są w obszary, każdy z obszarów na swój numer LAI), z jakiej komórki odpowiedział wywoływany abonent.

Terminale – nazwa określająca ruchomą stację. Mogą to być zarówno stacje przewoźne, przenośne, kieszonkowe (najbardziej popularne telefony GSM), bezprzewodowe automaty telefoniczne, centrale PBX lub moduły. Każdy z terminali GSM posiada przyporządkowany mu międzynarodowy unikalny numer IMEI, który służy do śledzenia jakie terminale korzystają aktualnie z serwisu stacji bazowej BTS, umożliwia blokadę skradzionego lub nie homologowanego terminala. Numer ten przechowywany jest w stacji ruchomej, oraz w rejestrze EIR, o którym za chwilę. Numer IMEI można zobaczyć w telefonie z reguły podczas wymiany baterii. Jest on nadrukowany na naklejce.

Każdy abonent dodatkowo ma przypisany numer MSISDN. Jest to międzynarodowy numer abonenta, który umożliwia znalezienie najbliższej centrali tranzytowej GSMC dla żądanego systemu GSM.

Rejestr HLR – komórka pamięci stacji ruchomej, w której przechowywany jest numer MSISDN, międzynarodowy numer abonenta IMSI, służący do identyfikacji abonenta w ramach danej sieci GSM. To jest właśnie numer, jakim posługujemy się przy wymianie numerów ze znajomymi (Numer ten znajduje się trównież w innym rejestrze AuC, oraz na karcie SIM, a także w rejestrze VLR stacji bazowej), klucz identyfikacyjny, status (np zablokowany przez operatora), lista usług przenoszenia, aktualne położenie abonenta z dokładnością do MSCA (MSC – centrala systemu ruchomego – Mobile Switching Centre)

Rejestr VLR – Rejestr ten znajduje się na karcie SIM. Przechowywany jest w nim numer IMSI, oraz numer MSRN, który identyfikuje chwilowy adres stacji ruchomej (czyli to, gdzie się znajdujemy w ramach sieci)

Numer TMSI– jest to zakodowany numer IMSI, nadawany w momencie pierwszego zgłoszenia w sieci GSM (kiedy już rozpakowujemy nasz nowy telefon i/lub kartę, uruchomimy go, po połączeniu z macierzystą siecią GSM w tym waśnie momencie nastpuje zaszyfrowanie numeru IMSI w rejestrze TMSI).

Każdy z terminali może znajdować się w 3 stanach: wyłączonym (stacja nie rozpoznaje żadnych sygnałów, nie uczestniczy w ruchu), czuwania (terminal włączony, informuje o położeniu, czeka na wywołanie), aktywnym (terminal włączony, bierze udział w połączeniu).

Przejście terminala ze stanu wyłączonego do włączonego przebiega w 3 krokach: terminal rozpoznaje sygnał wywołania w kanale sygnalizacyjnym, wybiera najsilniejszą stacji bazową i zapamiętuje jej numer LAI. Jeśli numer stacji jest równy numerowi sprzed wyłączenia, w rejestrze VLR stacji bazowej zmieniany jest wskaźnik terminala z OFF na ON.

VLR (rejestr stacji obcych – Visitors Location Register) – rejestr ten znajduje się w stacji bazowej i zawiera dane na temat wszystkich stacji ruchomych skojarzonych z MSC. Przechowuje on stan terminala, identyfikator obszaru w jakim jest stacja ruchoma (telefon), adres rejestru HLR, informacje dodatkowe (parametry procedur, szyfrowania i identyfikacji, rodzaj abonenta itp). Zawiera on również informacje o wszystkich stacjach ruchomych

Wyłączenie terminalu wysyła do sieci sygnał odłączenia. Od tej pory żaden sygnał nie będzie przesyłany do terminalu.

Okresowe połączenie lokalizacyjne – każdy terminal okresowo przesyła do stacji bazowej swoją gotowość odbierania rozmów. Jeśli przez pewien czas stacja bazowa nie odbierze od terminalu takiego sygnału uznaje go za wyłączony (OFF).

Karta SIM – jest to samodzielny jednoukładowy mikrokomputer, posiadający własny procesor, pamić RAM i ROM oraz system przerwań. Podstawowe funkcje to generowanie kluczy szyfrujących połączenia, przechowywanie listy kontaktów, wiadomości SMS, zabezpieczenie danych kodami PIN i PUK.

Kilka ciekawostek na temat kart SIM – zabezpieczenie kodem PIN/PUK nie stanowi żadnej przeszkody dla wyspecjalizowanego technika. Wymazując SMSy lub listy połączeń z karty SIM (za pomocą aparatu) z reguły nie usuwa się ich z karty SIM, która może przechowywać ogromną ilość tych danych. Ustawiany jest tylko znacznik usunięcia, co powoduje, że nie widać ich na liście w telefonie. Jedynym (choć nie zawsze do końca skutecznym) sposobem na zablokowanie karty przed kimkolwiek jest jej złamanie.

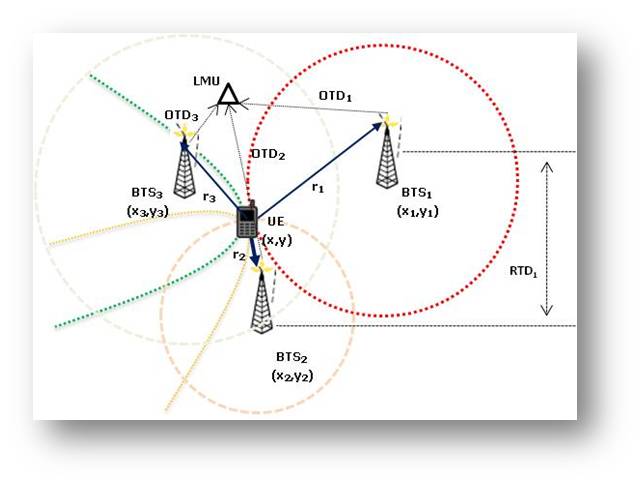

Lokalizacja GSM

Po pierwsze, ustalenie naszego położenia na podstawie telefonu GSM nie jest żadnym problemem dla oprogramowania sieci komórkowej. Dokładność pozycjonowania przenośnej stacji w chwili obecnej to kilka metrów (co zamierzała wykorzystać firma Google, by nie musieć korzystać w planowanych do uruchomienia swoich telefonach z systemem GoogleMaps instalować modułów GPS). W każdej chwili na podstawie ruchu identyfikowany jest również wektor kierunkowy (w którą najprawdopodobniej stronę mamy zwróconą głowę), co posłuży niedługo do przedstawiania abonentom reklam sklepów, koło których przechodzą. Systemy takie są już testowane również w Europie. Lokalizacja dzieci za pomocą modułw GSM już jest w ofercie wielu sieci komórkowych. Dokładnie na tej samej zasadzie można śledzić samochody zaopatrzone w lokalizatory GSM. Nie potrzebny jest zakup drogich urządzeń GPS.

Istnieją 4 kategorie lokalizacji:

- Oparta na sieci – infrastruktura sieciowa oblicza położenie odbiornika

- Oparta o terminal – wszystkie obliczenia realizowane są o odbiornik. Związane jest to z jego znacznym skomplikowaniem.

- Wspomagane przez sieć – obliczenia są wykonywane przez odbiornik z wykorzystaniem danych przesyłanych przez sieć. Tak właśnie działa sieć GPS. Znając pewne wartości referencyjne przesyłane z satelitów, odbiornik oblicza swoją pozycję.

- Wspomagane przez terminal – odbiornik mierzy sygnały referencyjne przesyłane przez sieć, odsyła do niej raport, i to sieć oblicza położenie odbiornika. Taka metoda wykorzystywana jest w sieciach GSM

Lokalizacja urządzeń bezprzewodowych realizowana jest poprzez 3 techniki:

1. Proxymacja – jest to technika polegająca na lokalizacji aparatu poprzez zalogowanie się do punktu dostępowego o znanej już lokalizacji. Taka sama technika używana jest do lokalizacji komputera podpiętego do punktu dostępowego.

2. Triangulacja – jest to metoda polegająca na ustaleniu pozycji odbiornika za pomocą triangulacji jego położenia na podstawie conajmniej 3 stacji bazowych do których taki odbiornik jest podłączony. 3 stacje w zupełności wystarczą do ustalenia położenia odbiornika/nadajnika z dokładnością nawet do metra. Na czym to polega ?

Każda stacja bazowa ma określone położenie geograficzne. Telefon logując się do sieci jednocześnie podłączony jest do 3 stacji bazowych (jeśli ktoś myśli, że tylko do tej najbliższej, to jest w błędzie). Mierząc czas przepływu sygnału pomiędzy każdą ze stacji bazowych a odbiornikiem/nadajnikiem możliwe jest bardzo szybkie i precyzyjne ustalenie położenia takiego aparatu w przestrzeni 2D.

3. GPS – Położenie w przestrzeni 3D możliwe jest do ustalenia jedynie za pomocą systemu GPS, w który m odbiornik ustala lokalizację według conajmniej 4 stacji bazowych (satelitów).

Podsłuch GSM

Podsłuch GSM musimy podzielić na dwie kategorie:

- oparty o terminal – realizowany bezpośrednio przez telefon

- oparty o sieć

- zewnętrzny

Na początek należy odkłamać pewne obiegowe informacje. Nie podsłuchuje się numeru, jaki znają szeregowi abonenci (tego, na który dzwonimy). Podsłuchuje się numer IMEI telefonu. Gwarantuje to podsłuch nawet po zmianie lub wyjęciu karty. Jak napisałem powyżej, śieć przechowuje wszystkie dane, każde zestawienie numeru IMEI i IMSI, i wie dokładnie kiedy i gdzie był nasze aparaty i karty, jakie w nich używaliśmy. Nie ma znaczenia, czy karta jest w aparacie. Telefon po włączeniu niezależnie od tego, czy karta SIM jest w nim czy nie, zgłasza gotowość do połączenia wszystkim stacjom bazowym znajdującym się w zasięgu. Oznacza to, że taka informacja po włączeniu aparatu zapisywana jest w stacjach BTS wszystkich sieci komórkowych działających na terenie na którym uruchomiony został terminal (u nas jest to infrastruktura Polkomtel [Plus], Orange [dawniej Centertel, później Idea] i EraGSM). Dopiero po wykryciu karty, odczytywany z niej jest identyfikator sieci i aparat wykonuje próbę logowania do konkretnej sieci. Analogicznie: wyłączenie telefonu nie powoduje odłączenie aparatu od stacji bazowych, wykonywane jest tylko wylogowanie z sieci. Sam aparat przechodzi w stan uśpienia, ale nadal co kilka-kilkanaście minut komunikuje się ze stacjami BTS i wysyła do nich sygnał gotowości (a co za tym idzie swoją pozycję).

Podsłuch oparty o terminal realizowany jest przez uruchomienie przez sieć, niejawnie zainstalowanego w terminalu mikrofonu. Oficjalnie żaden z producentów nie przyzna się do montażu takich ciekawostek w samym sprzęcie, ale jest to taka tajemnica poliszynela: nikt o tym głośno nie mówi, ale wszyscy wiedzą, że aparaty posiadają dodatkowe ukryte funkcje będące “ułatwieniami” dla służb specjalnych (zresztą, niemało jest przykładów takiego wykorzystania mechanizmów wbudowanych w telefony GSM). Ale czy tak naprawdę muszą to być implementacje w sprzęcie ? W oficjalnej sprzedaży są już telefony z systemami (lub istnieje możliwość instalacji takiego systemu w dostarczonym aparacie) umożliwiającymi ich podsłuch z tzw. „numeru uprzywilejowanego”. Za jego pomocą mona odczytywać SMSy, podsuchiwać wszystko co się wokół dzieje bez nawiązywania połączenia, podsuchiwać już nawiązane połączenie itp. Wystarczy sprezentować taki aparacik żonie, pracownikowi i mieć go pod kontrolą.

Co więcej, na tej samej zasadzie można nie tylko włączyć mikrofon, ale również kamerę w telefonie. W chwili obecnej wszystkie nowe telefony mają już dwie kamery: jedną z tyłu aparatu o większej rozdzielczości, jedną na panelu skierowaną na rozmówcę i służącą do telekonferencji. Możliwości inwigilacji tymi metodami są poprostu fantastyczne i dla sieci komórkowej dostępne “na pstryknięcie palcami”. Z reguły jednak takie metody podsłuchu są “zarezerwowane” dla niezwykle “ważnych celów”.

Tutaj jedyną możliwością obrony jest fizyczne wyjęcie baterii i odcięcie w ten sposób zasilania.

I to jest słaby punkt. Choć być może za kilka lat nie będzie już aparatów telefonicznych z wymiennymi bateriami ? Takim aparatem jest już np: Apple iPhone, który ostatnimi czasy robi zawrotną karierę.

Podsłuch oparty o sieć realizowany jest w momencie nawiązania połączenia. Niby wszystko jest szyfrowane, ale każda rozmowa przechodzi przez centralne serwery sieci. W tym momencie nic nie musi być zainstalowane specjalnie w telefonie. I ta metoda podsłuchu realizowana jest najczęściej.

Podsłuch zewnętrzny realizowany jest przez mobilne urządzenia zewnętrzne. Bez problemu można z odległości do 1000m odczytywać wyraźnie obraz z monitora komputerowego czy telewizora (tak było 20 lat temu w przypadku monitorów CRT. Obecnie mamy technologie niskoemisyjne LCD, no, ale i podsłuchujący przecież nie cofają się w rozwoju, tylko wciąż inwestują i się uczą, prawda ?). Najprościej jest zaopatrzyć się w dwa urządzenia: IMSI Catcher[przez funkcjonariuszy ABW nazywane jaskółką, które skierowane na odpowiedni obiekt podszywa się pod prawdziwą stację GSM i w ten sposób przejmuje jego połączenia] (podszyć się pod stację bazową w bliskiej odległości aparatu), lub zestaw do klonowania karty GSM. O innej możliwości zewnętrznego podsłuchu GSM można się zorientować, czytając ten krótki artykulik: :: LINK ::…

Dlaczego GSM to najdoskonalszy szpieg ?

Transmisja głosu w systemach GSM nie przesyła danych w postaci analogowej, ale dzielona jest na odcinki 20ms, ponieważ parametry układu krtań, język, zęby, nos nie zmieniają się w tym zakresie czasowym (więcej pod tym adresem [wiem, wiem, wikipedia nie jest rzetelnym źródłem informacji...]: :: LINK ::…). Generalnie chodzi o to, że telefon GSM, posiada na standardowym wyposażeniu niesamowicie czuły mikrofon elektretowy, a sama konstrukcja kodeka głosu w sieci GSM jest dostosowana szczególnie do ludzkiej mowy, przez co odsiewa wszystkie niepożądane dźwięki (szumy otoczenia, warkot kosiarki itp, niczym mikrofony krtaniowe), uwydatniając ludzką mowę, i to sprzętowo. Poza tym podsłuch oparty na sieci GSM nie musi być instalowany u kogoś fizycznie. Wystarczy odpowiednie oprogramowanie zainstalować na głównych serwerach operatora i po sprawie. Dzięki temu, urządzenie to jest idealnym narzędziem podsłuchowym.

Konkluzja

Konkluzja niestety jest taka, że najlepiej nie mieć telefonu komórkowego, a jeśli już go posiadamy, powinniśmy wyjmować z niego baterie przed ważnym spotkaniem. W przypadku bardziej zaawansowanych aparatów dochodzi jeszcze kwestia hackerów, crackerów i możliwości zarażenia wirusem, utraty danych i tym podobne niebezpieczeństwa (niedługo rozterki te będą dotyczyły również samochodów). By tego uniknąć, nie należy korzystać z Mega-Promocji (darmowe katalogi itp), posiadać jak najmniej zaawansowany i najlepiej mało popularny telefon, ponieważ im większa ilość zaimplementowanej w nim technologii, im bardziej popularny aparat lub zainstalowany w nim system, tym większa możliwość podsłuchu, włamania, przejęcia itp.

Wiedząc, jak to wszystko działa, można tę wiedzę wykorzystać w praktyce. Ale to już kompletnie inna bajka."

Popruch

Ps: jednocześnie zaznaczyć trzeba, że możliwość nawiązania połączenia z siecią GSM z pokładu samolotu spada drastycznie wraz z wysokością i prędkością rejsową. Ponadto sam samolot jest niejako klatką Faradaya, ekranującą dużą część sygnału GSM. W związku z przeprowadzonymi w tej materii badaniami, wykonanie tylu rozmów z pokładów samolotów rzekomo porwanych 11 września było technicznie i statystycznie niemożliwe. Obecnie na pokładach samolotów (od ok. 2007 roku) montuje się lokalne stacje bazowe, a połączenia poza samolotem realizowane są drogą satelitarną. Jakby przypadkiem kilka miesięcy wcześniej laboratorium Los Alamos ujawniło, że jest w posiadaniu systemu morphingu głosu, dzięki któremu możliwe jest symulowanie każdego głosu na podstawie jedynie jego kilkuminutowej próbki. (http://www.washingtonpost.com/wp-srv/national/dotmil/arkin020199.htm ) Wnioski pozostawiam wam. Choć to oczywiście kolejna “teoria” spiskowa. Prawda ?

............................................

Sob Lip 05, 2014 12:18 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2014.11.03 Latający samochód ze Słowacji :: LINK ::

"Niedawno ujrzał światło dzienne kolejny projekt hybrydy samolotu i samochodu.

AeroMobil 3.0 to latający samochód, który doskonale może wykorzystać istniejącą infrastrukturę drogową i lotniskową.

Twórcami AeroMobila 3.0 są inżynierowie ze Słowacji. Konstrukcja została zaprezentowana w ubiegłym tygodniu. Według producenta jest to latający samochód, który doskonale może wykorzystać istniejącą infrastrukturę drogową i lotniskową, umożliwiając podróż bezpośrednio do miejsca przeznaczenia. Napędzany jest silnikiem Rotax 912, poruszający czterołopatowe śmigło pchające, który umożliwia mu rozwinięcie prędkości maksymalnej 200 km/h w powietrzu i 160 km/h na drodze. Prędkość minimalna podczas lotu to 60 km/h.

Wyposażenie kabiny załogi AeroMobila 3.0 zawiera zarówno przyrządy samochodowe, jak i samolotowe / Zdjęcia: AeroMobil.com

Zużycie paliwa wynosi 8 l/h w czasie jazdy i 15 l/h w czasie lotu. Zasięg samochodu wynosi 875 km, a samolotu – 700 km.

Masa własna konstrukcji to 450 kg. Struktura wykonana jest z rur stalowych, a pokrycie – z kompozytu zbrojonego włóknami węglowymi. W kabinie mieszczą się 2 osoby. Próby w locie trwają od października.

Długość AeroMobila 3.0 to 6 m. Rozpiętość skrzydeł wynosi 8,32 m. Po ich złożeniu szerokość kadłuba to zaledwie 2,24 m. Pozwala to na zaparkowanie pojazdu na standardowym miejscu postojowym przy ulicy czy na drodze. Przed Słowakami podobną koncepcję zaprezentowało m.in. amerykańskie przedsiębiorstwo Terrafugia :: LINK :: .

............................................

Pon Lis 03, 2014 9:48 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2015.02.26 Indeksowanie Google

:: LINK :: przez A-TEM na stronie s24 wyłożone :

"Indeksowany" oznacza umowę z Google na przepuszczenie bota, zbierającego linki, gdy tylko cokolwiek nowego ludziska opublikują. Sterowanie wyszukiwarką przejął s24.

Zwykły portal grzecznie czekać w kolejce musi, s24 indeksuje się sam - po czym wysyła do firmy gotowe indeksy. Trochę upraszczając; chodzi o następujące dwie sytuacje:

1.Taką, gdy publikujemy my - wtedy 'new content' dostępny jest w wyszukiwarce w ciągu sekund lub najdalej minut.

2.Taką, gdy zdejmuje się komentarz/wpis/blog, ktokolwiek by go skasował/zgasił. Wtedy bot Google umieszczony na s24 na rozkaz wewnętrzny od razu przebiega s24 i nieomal natychmiast kasuje odnośniki do wygaszonego tekstu. Dwie minuty (najdalej dwadzieścia) i odnośniki do zdjętego tekstu znikają. Także z tzw. "historii Google" znikają."

Inne : :: LINK :: :: LINK ::

............................................

Czw Lut 26, 2015 9:15 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

Sztuczna inteligencja

Jeśli bym miał spojrzeć na problem SI wyłącznie mechanistycznie :: LINK :: tj. odejmując pierwiastek boski od istoty ludzkiej, to musiałbym stwierdzić, że sztuczną inteligencją ludzkość dysponuje już od pewnego czasu. Myślę, że nie pomyliłbym się wiele stawiając na początek XXIw.

Dlaczego ?

W kategoriach mechanistycznych istota ludzka pozbawiona pierwiastka duchowego jest tylko i wyłącznie zbiorowiskiem oddziałujących między sobą atomów, zatem całe jego działanie musi być bardzo złożoną wypadkową tych oddziaływań.

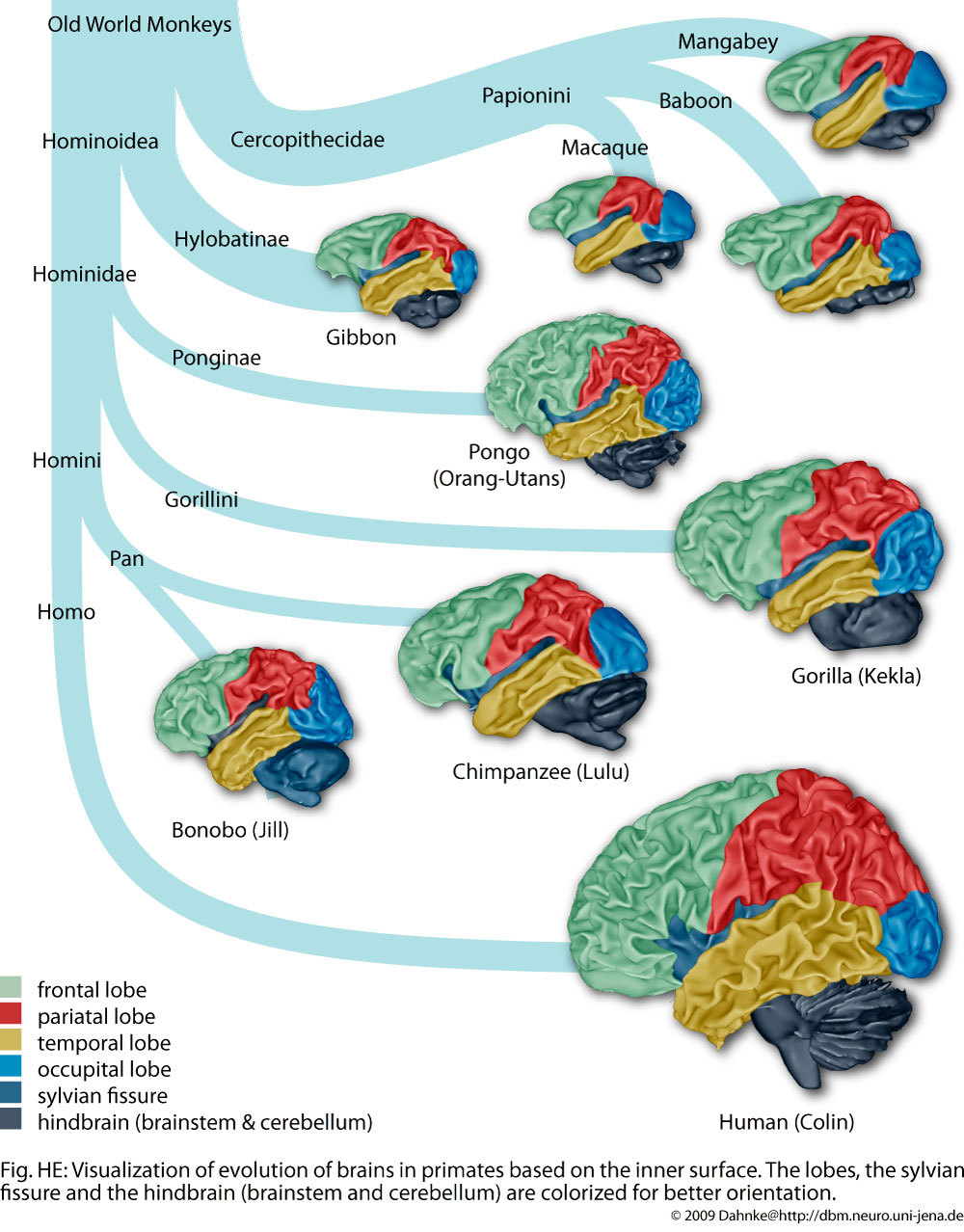

W przypadku budowy i funkcjonowania mózgu kręgowców anatomia porównawcza nie wykazuje większych rewolucji. Ogólny plan budowy tego organu jest zachowany, niezależnie od stopnia zaawansowania ewolucyjnego.

Jeszcze mniej różnic widać w przypadku porównania budowy mózgów naczelnych:

Najistotniejszymi różnicami, tak między współcześnie żyjącymi naczelnymi jak i ewolucyjnymi przodkami człowieka, jest pojemność mózgu, która uległa w ciągu ok. 4 mln. lat potrojeniu :: LINK :: oraz powierzchnia kory mózgowej.

Zatem podchodząc do problemu ilościowo, tym co wyróżnia ludzi spośród innych naczelnych (i kręgowców) musiałoby się sprowadzać do mocy obliczeniowej mózgu. Mówiąc prościej nasza inteligencja i świadomość, a dalej człowieczeństwo konstytuowałaby tylko ta przewaga...

Patrząc na OFICJALNE dane przyrostu tejże mocy wśród komputerów :: LINK :: widać, że odbywa się on skokowo i obecnie oscyluje w granicach 34 PFLOPS :: LINK :: czyli prawie 34 biliardy operacji zmiennoprzecinkowych na sekundę.

Natomiast jeśli spojrzeć na możliwości mózgu człowieka to "wystarczy porównać jeden z najpotężniejszych na chwilę obecną ( 2011r.) superkomputer na świecie - K :: LINK :: , o pojemności pamięci 30 biliardów (30 · 1015) bitów i przetwarzający informacje z prędkością 8,2 miliarda megaflopsów. Pojemność ludzkiej pamięci wg szacunków to 3,5 biliarda bitów a szybkość działania mózgu 2,2 miliarda megaflopsów. Te możliwości nie wyglądają zbyt okazale dopóki nie porówna się ilości wymaganej do pracy energii obu komputerów - K potrzebuje około 10 milionów watów natomiast ludzki mózg - 20 watów." :: LINK :: Należy przy tym pamiętać, że znaczna cześć mocy obliczeniowych mózgu (pewnie owe 90% podnoszone przez różnej maści nieuków :: LINK :: ) używana jest do podtrzymywania się przy życiu.

Z kolei wnioski płynące z ujawnienia przez Edwarda Snowdena :: LINK :: amerykańskiego programu szpiegowskiego PRISM :: LINK :: pokazują, iż technicznie USA ( a pewnie Niemcy, Chiny, Rosja, GB, Izrael i Francja itp.) mogą magazynować cały światowy ruch internetowy.

Zatem należałoby stwierdzić, że zarówno pojemność, moc obliczeniowa jak i rozwój oprogramowania komputerów w połączeniu z neurobiologią i innymi naukami już dawno przekroczyły parametry i możliwości ludzkiego mózgu.

Zatem mamy aż nadto sprzyjających czynników aby "zaiskrzyło", a w przypadku Jarosława Kuźniara no to po prostu już pozaziemska cywilizacja.

............................................

Pią Kwi 03, 2015 1:23 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

Mechanizm z Antykithiry :: LINK :: (gr. O μηχανισμός των Αντικυθήρων – transliteracja: O mēchanismós tōn Antikythērōn) – starożytny mechaniczny przyrząd, zaprojektowany do obliczania pozycji ciał niebieskich. Odkryty we wraku obok greckiej wyspy Antykithiry (Antikythera), pomiędzy Kíthirą i Kretą, datowany na lata 150-100 p.n.e. Do czasu XVIII-wiecznych zegarów nie jest znany żaden mechanizm o podobnym stopniu złożoności. Urządzenie jest prezentowane w kolekcji Narodowego Muzeum Archeologicznego w Atenach.

Mechanizm z Antykithiry (największy fragment)

Odkrycie

W 1900 roku grecki nurek Elias Stadiatos odkrył wrak starożytnego statku handlowego na głębokości 42 m obok wyspy Antykithiry. Nurkowie wydobyli szereg posągów i innych artefaktów. Sam mechanizm został odkryty 17 maja 1902, kiedy archeolog Valerios Stais odkrył, że skorodowana bryła brązu wydobyta z wraku zawiera koło zębate. Okazało się, że jest to składnik większego mechanizmu rozbitego na trzy duże części i kilkadziesiąt mniejszych kawałków. Początkowo myślano, że to średniowieczny zegar, który przypadkiem spadł na starożytny wrak, gdyż nie były znane tak złożone urządzenia z tamtych czasów. Dalsze badania potwierdziły jednak wiek artefaktu.

Rekonstrukcja mechanizmu z Antykithiry- jedna z wielu eksponowanych w Narodowym Muzeum Archeologicznym w Atenach - wykonana przez Roberta J. Deroskiego na podstawie modelu Dereka J. de Solla Price'a

Mechanizm jest zniszczony, jednak na podstawie ocalałych fragmentów badaczom udają się coraz dokładniejsze rekonstrukcje. Derek J. de Solla Price z Uniwersytetu Yale po 20 latach badań w 1974 roku odkrył jego przeznaczenie i uznał, że całość składa się z 31 kół. Najnowsza rekonstrukcja została wykonana przy zastosowaniu tomografu komputerowego dającego trójwymiarowy obraz i przedstawiona w „Nature” w 2006 roku przez zespół badaczy pod kierunkiem Mike'a G. Edmundsa z uniwersytetu w Cardiff. Badacze odczytali między innymi wszystkie inskrypcje pokrywające mechanizm (z 2000 znaków tylko 1000 było odczytanych wcześniej) oraz policzyli zęby wszystkich kół zębatych.

Konstrukcja i funkcje

Mechanizm składa się 37 kół zębatych z brązu, o średnicy od 1 do 17 cm. Koła były napędzane za pomocą korby z boku i poruszały kilkoma wskazówkami. Tarcza z przodu pokazywała ruch Słońca i Księżyca na tle zodiaku oraz używanego wówczas w Grecji kalendarza egipskiego z uwzględnieniem roku przestępnego co cztery lata. Ukazywała też fazy Księżyca (za pomocą cykli odkrytych przez Metona i Kallipposa). Tarcze z tyłu pozwalały synchronizować kalendarz słoneczny z księżycowym oraz przewidywać zaćmienia Słońca i Księżyca (cykl Saros). Poprzez niewspółśrodkowe połączenie dwóch kół mechanizm odtwarzał nawet takie szczegóły, jak nierównomierny ruch Księżyca na niebie (zgodnie z teorią starożytnego astronoma Hipparcha). Mechanizm pozwalał też przewidywać momenty wschodów i zachodów ważniejszych gwiazd i gwiazdozbiorów oraz prawdopodobnie także pozycje pięciu znanych wówczas planet. Odpowiednie tarcze nie zachowały się, jednak odczytano nazwę planety Wenus z przodu urządzenia.

Nie jest jednak prawdą, że użyto w urządzeniu z Antykithiry mechanizmu różnicowego, wynalezionego ponownie dopiero w XIX wieku. Derek Price zobaczył mechanizm różnicowy w niewspółśrodkowych połączeniach kół odtwarzających teorię Hipparcha. Michael Wright używając nowocześniejszego sprzętu obalił jednak to twierdzenie.

Samo urządzenie było zadziwiająco małe (33 cm wysokości, 17 cm szerokości i 9 cm długości). Pierwotnie zawieszone było na drewnianej ramie.

Pochodzenie

Technologia mechanizmu wiązana jest z kontynuatorami dorobku Archimedesa i ze szkołą Poseidonio, na wyspie Rodos[3], skupiającej wówczas obok Aleksandrii najlepszych astronomów. Jedna z hipotez mówi, że konstruktorem mógł być Hipparch (ok. 190-120 p.n.e.), mieszkający wówczas na Rodos astronom, którego idee znalazły zastosowanie w konstrukcji mechanizmu. Obecnie jednak istnieją również teorie, że mechanizm powstał około 205 r. p.n.e., zatem jego twórcy mogliby znać samego Archimedesa, lub być jego bezpośrednimi uczniami[4].

Cyceron wspomina, że jego nauczyciel Posejdonios z Rodos (130-50 p.n.e.) zbudował urządzenie pokazujące ruch Słońca, Księżyca i planet.

Nieco bardziej egzotyczna teoria przypisuje konstrukcję Archimedesowi (III wiek p.n.e.). Jego planetarium było również wzmiankowane przez Cycerona, który widział je osobiście[6]. Miało ono być przewiezione do Rzymu przez generała Marcellusa. Pisali o nim także Laktancjusz, Klaudian i Prokles w IV i V wieku. Wszystkie te wzmianki zostały jednak przez późniejszych badaczy uznane za nieprawdziwe.

Jednakże nawet jeśli Cyceron pisał prawdę, i planetaria Posejdonisa i Archimedesa istniały, to według tego samego źródła powinny znaleźć się w Rzymie około 50 lat po zatonięciu statku obok Antykithiry. Zapewne więc chodzi o jeszcze inne urządzenie.

Odkrycie mechanizmu kazało zrewidować naszą wiedzę o możliwościach technicznych starożytnych Greków. Umiejętności te pod rządami Rzymian zanikły, ich szczątki przetrwały w o wiele prostszych konstrukcjach Arabów i Bizantyjczyków. W muzeum w Oksfordzie zachowany jest XIII-wieczny mechanizm z Iranu mający jednak tylko 8 kół. Dopiero w okresie renesansu pojawiły się mechanizmy o podobnej złożoności, a pierwsze przenośne planetarium zbudował George Graham w 1704 roku.

............................................

Sro Maj 27, 2015 12:25 am

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2016.03.11 :: LINK :: "Właściciel Tesli z Singapuru nie otrzymał rządowej dopłaty do zakupu niskoemisyjnego pojazdu, wręcz przeciwnie – zapłacił karę za posiadanie auta, które przekracza normy emisji spalin.

Mieszkaniec Singapuru, Joe Nguyen, otrzymał karę grzywny w wysokości 10 000 dolarów za przekroczenie norm emisji spalin przez jego pojazd elektryczny Tesla Model S – informuje drom.ru.

Decyzję wydał singapurski urząd Land Transport Authority po testach samochodu, które dla tego modelu przeprowadzono w tym państwie po raz pierwszy. Model S został zaliczony do kategorii pojazdów szkodliwych dla środowiska.

zdjęcie wikipedia :: LINK ::

Chodzi o to, że singapurski urząd transportowy podczas obliczania parametrów ekologicznych samochodu uwzględnił nie tylko bezpośrednią emisję szkodliwych substancji z rury wydechowej, których Tesla w ogóle nie wydziela. W związku z tym – według singapurskiego laboratorium - zużycie energii przez ten model wynosi 44,4 kWh na 100 km, co przeniesiono na emisję dwutlenku węgla. Wynika z tego, że Tesla emituje 222 g na każdy przejechany kilometr."

Niestety niektórym trzeba tłumaczyć oczywistości...

............................................

Pią Mar 11, 2016 9:58 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2016.03.26 :: LINK :: "Liniowa żegluga kontenerowa, o stałym połączeniu, jest najbardziej wydajnym środkiem transportu towarów, który przyczynił się do obniżki kosztów logistyki towarów. W ciągu jednego roku jeden duży kontenerowiec może przewieść ponad 200 tys. kontenerów z ładunkami, przypomina Światowa Rada Żeglugi (WSC).

MSC Oscar :: LINK :: pojemność 19224 TEU (Twenty-foot :: LINK :: Equivalent Unit :: LINK :: )

Kontenerowce różnią się wielkością i ładownością. Ale nawet średniej wielkości statki, zabierające do 8000 kontenerów dwudziestostopowych (TEU) przewożą ładunki, które zajęłyby miejsce w setkach samolotów lub wagonach kolejowych. Średnio podczas jednego rejsu kontenerowiec transportuje towary, które mieszczą się w kilku dużych magazynach.

Jeśli wszystkie kontenery ze statku o pojemności 11000 TEU zostały załadowane na wagony pociągu, to musiałby on mieć 77 km długości. (...)

Duże kontenerowce mogą być obsługiwane przez załogę liczącą tylko trzynaście osób, bowiem wykorzystuje ona systemy komputerowe. Umożliwiają one dokładne trasowanie, trzymanie kursu i zadanej prędkości, szybki załadunek i rozładunek tysięcy kontenerów podczas każdego rejsu.

Kontener z lodówkami, wyprodukowanymi w fabryce w Malezji, trafia do sklepów w Los Angeles po zaledwie 16 dniach, pokonując ok. 9000 mil (14,5 tys. km).

Koszt transportu roweru w kontenerze z Tajlandii do Wielkiej Brytanii wynosi ok. 10 dolarów. Typowy koszt wysyłki odtwarzacza DVD/CD z Azji do Europy lub USA drogą morską to koszt około 1,5 USD, a kilograma kawy - tylko piętnaście centów."

............................................

Sob Mar 26, 2016 1:50 pm

|

|

|

Kabushi

Szarru-kin

::: 6193 :::

STEAM_0:0:11060447

wiek: 40

|

2016.07.05 Stuxnet, czyli wirusem w przemysł :: LINK ::

"Deklaracja ministrów obrony NATO z 15 czerwca mówi:

"Uzgodniliśmy, że będziemy uznawać przestrzeń internetu (cyberspace) jako sferę operacyjną, jak powietrze, wodę czy ląd".

Sekretarz Generalny NATO Jens Stoltenberg stwierdził, że niebezpieczne ataki mogą być przeprowadzone w internecie tak łatwo jak na polu bitwy. NATO może odpowiedzieć na mocne cyber-ataki siłami konwencjonalnymi. “Mocny atak w cyberprzestrzeni może być uważany za powód dla Sojuszu. Wtedy NATO musi reagować." - powiedział w wywiadzie dla Bild. “Jak, to zależy od siły ataku" - dodał.

Taka informacja kilka dni temu spowodowała, że w archiwum znalazłem mój stary artykuł, który dziwnym trafem nie trafił na mój blog, więc nadrabiamy.

- - -

Świat obiegła wieść o ataku wirusa Stuxnet :: LINK :: na nową elektrownię atomową Bushehr w Iranie. Media rozspekulowały się natychmiast, kto jest autorem ataku, a kilka liter w kodzie wirusa „wskazało” dość szybko winnego. Istotne są jednak realne zagrożenia, które niesie ta nowa broń, wymierzona w instalacje przemysłowe.

Programy komputerowe WinCC :: LINK :: niemieckiej firmy Siemens, zostały zaatakowane wirusem Stuxnet. Programy te należą do grupy produkcyjnych systemów SCADA, zarządzających danymi i sterujących procesami produkcyjnymi. Programy typu WinCC kontrolują tysiące informacji (o temperaturze, ciśnieniu...) płynących z czujników w procesie produkcyjnym i sterują urządzeniami.

Wirus sam wykrywa obecność systemu Siemensa, kod jest wyspecjalizowany w znajdowaniu kontrolerów S7 300 i S7 400, i instaluje się jedynie przy ich obecności. Ten program nie wywołuje katastrofy – zakłóca jedynie proces produkcyjny, co spowalnia rozruch instalacji. To też stało się w elektrowni jądrowej Bushehr – jej start odłożono o kilka miesięcy. Wirus Stuxnet to atak skierowany dokładnie w instalacje przemysłowe, choć jeszcze nie w pełni, to jakby ostrzeżenie. Ale nie zawsze tak musi być.

Prawzorem ataku w pełnej skali, wymierzonego w strategiczne instalacje gospodarcze wroga, było wydarzenie nam bliższe niż irańska elektrownia jądrowa, bo związane gazem ziemnym w Rosji. Otóż wirus (trojan) amerykańskiej produkcji został podłożony do programów sterujących procesami przemysłowymi, które wykradł w USA radziecki wywiad. Rosjanie potrzebowali ich do sterowania stacjami pomp rurociągów gazowych, powstających wtedy na Syberii. Wybuch stacji sprężarek na syberyjskim gazociągu, który przemysłowy robal spowodował w 1982 roku, jest oceniany jako największy nie-jądrowy wybuch na kuli ziemskiej.

Kto zaatakował irańską elektrownię atomową? Służby bezpieczeństwa Iranu zaaresztowały już podejrzanych, jednak w medialnych spekulacjach na podstawie jednego słowa, znalezionego w kodzie, winą obarczono Izrael. Słowo Myrtus ma związek z biblijną opowieścią o Esterze, żydowskiej żonie perskiego króla Achaszwerosza, która zabiła 75 tysięcy Persów, dzisiejszych Irańczyków. Wydaje się to raczej dorabianiem legendy do zjawiska znacznie bardziej poważnego niż tak tania sensacja.

Wirus napisano bowiem specjalnie do atakowania celów przemysłowych. Robak ten umożliwiał przejęcie kontroli nad systemami pomp, zaworów, potrafił wyłączyć alarm. I nie tylko elektrownia Bushehr padła jego ofiarą, wiele zakładów, wykorzystujących technologię Siemensa stało się celem tego samego cyber-robaka Stuxnet. Odkryto go u 15 klientów Siemensa, m.in. elektrowni i zakładach chemicznych. Pięć z nich znajduje się w Niemczech, pozostałe w USA, Europie i Azji.

To wydarzenia wskazuje, jakie skutki niesie ze sobą coraz bardziej intensywne i profesjonalne piractwo komputerowe, wymierzone w instalacje przemysłowe. Na początku bowiem wirusy były niegroźną zabawą dzieciaków - hackerów, którzy odżegnywali się od jakichkolwiek prób szkodzenia czy też kradzieży. Jedyną ich ambicją było pokazanie, że system operacyjny (szczególnie nie lubiany Micro$oft Windows) ma dziury i nie jest bezpieczny.

Po wirusie Stuxnet widać, że ten „sport” stał się już całkiem zawodowy i że profesjonaliści z najwyższej półki (wojskowi programiści oddziałów wojny cybernetycznej) potrafią zaatakować system profesjonalnie i w bardzo wrażliwym miejscu. Wirus jest wymaga dużej ilości czasu i znajomości systemów przemysłowego sterowania, a wszystkie poprzednie wirusy są przy nim jak amatorskie produkty. Fachowcy od zabezpieczeń antywirusowych nie mogą wyjść z zachwytu nad profesjonalizmem, ilością włożonej pracy i przemyślnością w przełamywaniu zabezpieczeń przez robaka. Program "ważył" pół megabajta, został napisany w kilku różnych językach programistycznych, wykorzystywał kilka luk w systemie Windows – co się w ogóle nie zdarza przy amatorskiej robocie. A co najważniejsze, był przeznaczony i zaprogramowany dokładnie w celu przejęcia kontroli nad procesem produkcyjnym sterowanym przez oprogramowanie Siemensa.

Systemy te odpowiadają za zarządzanie wieloma kluczowymi instalacjami. Dla przykładu: elektrownie, rafinerie ropy naftowej i gazu ziemnego, platformy wiertnicze, stacje pomp rurociągów, zakłady produkcyjne (np. chemiczne, farmaceutyczne), całe procesy produkcyjne i linie technologiczne, np. montażu samochodów, czy wreszcie wodociągi i stacje uzdatniania wody. Również systemy takie jak kontrola ruchu lotniczego i zarządzanie ruchem drogowym. Po zakresie instalacji, którymi zarządzają te systemy informatyczne, podatne na ten rodzaj ataku komputerowego, widać jasno, że żarty się skończyły.

Oczywiście zawsze przyczyną główną jest człowiek. Otóż w całym rwetesie wokół wirusa, zapomina się o fakcie, że zidentyfikowany został on już w czerwcu tego roku na Białorusi, a w połowie lipca został opisany i programy antywirusowe wykrywały go. Jak działają systemy zabezpieczenia takich instalacji jak elektrownia atomowa, skoro robal wielkości pół megabajta prześlizguje się przez nie bez śladu?"

............................................

Wto Lip 05, 2016 9:35 pm

|

|

|

| |

Nie możesz pisać nowych tematów

Nie możesz odpowiadać w tematach

Nie możesz zmieniać swoich postów

Nie możesz usuwać swoich postów

Nie możesz głosować w ankietach

|

|

|

|